EU DORA.

Sommaire

- Introduction

- Chapitre II- Gestion des risques TIC et RTS

- Chapitre III – Gestion des incidents, classification et reporting

- Chapitre IV – Tests de résilience opérationnelle numérique

- Chapitre V – Gestion du risque tiers TIC

- Chapitre VI – Partage d’informations – Base volontaire

Introduction

Le règlement (UE) 2022/2554 du Parlement européen et du Conseil du 14 décembre 2022 sur la résilience opérationnelle numérique du secteur financier et modifiant les règlements (CE) no 1060/2009, (UE) no 648/2012, (UE) no 600/2014, (UE) no 909/2014 et (UE) 2016/1011 (Texte présentant de l’intérêt pour l’EEE)

Pour qui ? Le secteur financier.

Pour quand ? Le présent règlement entre en vigueur le vingtième jour suivant celui de sa publication au Journal officiel de l’Union européenne.

Il s’applique à partir du 17 janvier 2025.

Ou puis-je trouver le texte officiel ? https://eur-lex.europa.eu/legal-content/FR/TXT/?qid=1689168549847&uri=CELEX%3A32022R2554#d1e6258-1-1

La CSSF a-t-elle donnée son calendrier ? Oui.

La CSSF rappel que les échéances sont courtes et que l’on ne dois plus attendre pour le en route et établir une roadmap.

Aucun sujet entièrement nouveau et principe de proportionnalité ne s’applique, CEPENDANT…

Niveau de détails et attentes dans la réglementation DORA et les textes de niveau 2 sont élevés

Pas de dépendance excessive à votre conformité au cadre existant

Certains secteurs étaient moins réglementés que d’autres jusqu’à présent…

Les délais sont courts

Une base juridique plus solide

Le conseil de la CSSF : N’attendez pas pour effectuer votre analyse des écarts, avec une analyse combinée lecture de la réglementation DORA et des RTS/ITS/guidelines

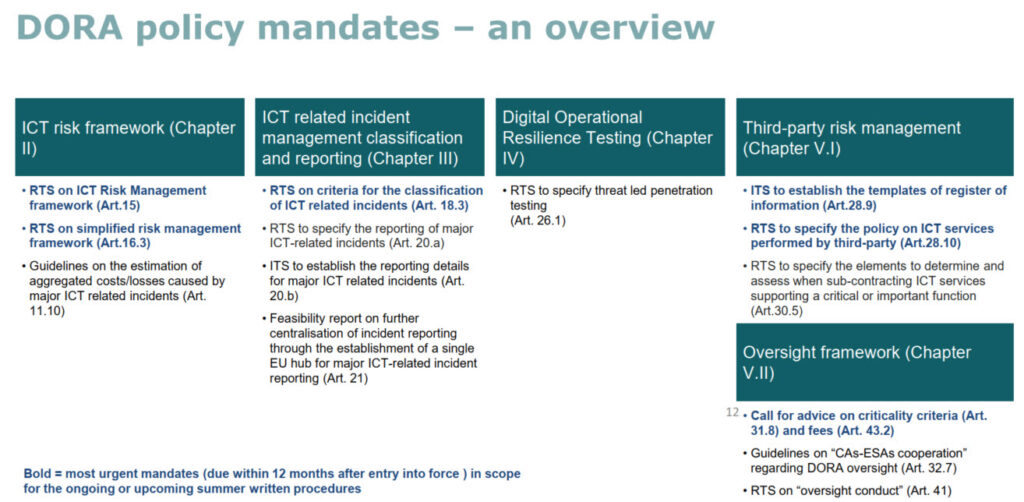

Petite information : Copie d’un slide de présentation de DORA en Anglais par la CSSF concernant les policies.

Chapitre II- Gestion des risques TIC et RTS

Quelques exemples de points nouveaux/renforcés

- Gouvernance et organisation – Pleine responsabilité de l’organe de gestion

- Fonction de contrôle

- BCP – scénario de cyberattaques et test de basculement annuel

- Dans le projet de RTS, entre autres, des exigences détaillées sur :

– Le chiffrage et les contrôles cryptographiques, sur les données et le système sécurité, sur la gestion de la sécurité du réseau, etc. - Nouveau rapport sur l’examen du cadre de Gestion des Risques des TIC pour soumettre au CA sur demande

- Pas de dépendance excessive à la conformité actuelle en tant que résultats réguliers lors de contrôles informatiques sur site sur :

- Surveillance de la sécurité :

- les événements ne sont pas complets et sécurisés connecté,

- Alertes pour détecter les activités anormales pas correctement mise en œuvre/surveillée et notifiée,

- Gestion des vulnérabilités et des correctifs :

- vulnérabilités potentielles non identifiés de manière exhaustive, y compris les critiques. Critique vulnérabilités non corrigées en temps opportun (par exemple, via le déploiement de correctifs de sécurité). Un nombre élevé de technologies en fin de vie utilisé sans contrôle suffisant.

- Conception de l’infrastructure informatique : les règles de pare-feu ne sont pas régulièrement révisées. Les références de configuration sécurisées et les normes de renforcement ne sont pas appliqué aux actifs informatiques (critiques)

- les événements ne sont pas complets et sécurisés connecté,

- Surveillance de la sécurité :

- …

Chapitre IV – Tests de résilience opérationnelle numérique

Quelques exemples de nouveaux/renforcés points

- * Élargir la portée des incidents à signaler :

« ‘incident majeur lié aux TIC signifie un incident lié aux TIC qui a un impact négatif important sur le réseau et les informations systèmes qui prennent en charge des fonctions critiques ou importantes du entité » non seulement celles issues d’attaques externes (circulaire CSSF 11/504) mais tous les incidents majeurs ayant un impact ICT comme par exemple défaillances du système et mauvaise configuration. - Enregistrez tous les incidents et les cybermenaces importantes

- Communication aux clients

- Rapport sur les coûts/pertes annuels agrégés des incidents majeurs à CA à la demande

- Point positif : Harmonisation du reporting et reporting aux une seule ANC !

- Pas de dépendance excessive… exemple d’inspection informatique régulière sur site découverte:

- Gestion des incidents et des problèmes :

- les incidents ne sont pas exhaustivement identifié et évalué.

- Les incidents ne sont pas documentée de manière adéquate, entraînant un risque de non-déclaration aux les autorités.

Chapitre IV – Tests de résilience opérationnelle numérique

Quelques exemples de points nouveaux/renforcés

- Programme de test en tant que partie intégrante du cadre de gestion des risques TIC : différents types de mesures de test selon les risques.

- Test de pénétration obligatoire en fonction des menaces (TLPT) pour les entité tous les 3 ans

- Testeurs externes au moins tous les 3 tests et toujours pour les banques classés comme établissements importants

- Constatation OSI informatique régulière… :

- les problèmes de tests d’intrusion ne sont pas résolus en temps opportun.

- Les tests ne sont pas effectués dans un environnement de production (ou similaire)

Chapitre V – Gestion du risque tiers TIC

Quelques exemples de points nouveaux/renforcés

- Accords de tiers TIC plus larges que l’externalisation des TIC arrangements

- Une base juridique solide pour les négociations avec les TPP !

- Reporting annuel aux AC de tous les nouveaux arrangements contractuels (+ notification ex-ante de tous les arrangements critiques ou importants)

- Registre des informations à soumettre annuellement

- plus large que le registre de sous-traitance

Chapitre VI – Partage d’informations

Base volontaire

- Peut partager des informations et des renseignements sur les cybermenaces avec d’autres FE dans la mesure où ce partage :

- est destiné à renforcer la résilience opérationnelle numérique de FE

- se déroule au sein des communautés de confiance de FE

- est mis en œuvre par le biais d’accords de partage d’informations qui protéger le caractère potentiellement sensible des informations partagées, le secret des affaires et le RGPD sont respectés

- Informer les Autorités Compétentes de leur participation au accords de partage d’informations

Conclusion.

Même si l’on a encore bien le temps pour ce mettre en conformité avec DORA, et comme le dit si bien la CSSF, mettez-vous en ordre de marche.